Hallo liebe Blog Leser,

da ich mich natuerlich um eure Sicherheit sorge ( 😛 ) und daher schon 2 Tutorials geschrieben habe, in denen es darum ging, euch zu vermitteln wie man seine externe Festplatte/USB Stick verschluesselt oder verschluesselte eMails sendet und empfaengt, werden wir uns heute OTR (also das “Off-the-Record Messaging”, zu Deutsch (laut wikipedia) “vertrauliche, nicht für die Öffentlichkeit bestimmte Nachrichtenvermittlung”) genauer anschauen. Ich werd dabei kurz Pidgin vorstellen und euch dann zeigen, wie man es richtig anwendet.

Was ist OTR?

Wie oben bereits erwaehnt steht es fuer “Off-the-Record Messaging” und verschluesselt die Unterhaltung zwischen dir und deinem Partner (ich glaub es wird eine 128Bit starke AES verschluesselung angewendet) – da gibt es ein nettes Beispiel, stellt euch vor, ihr seid zu zweit alleine in einem Raum, niemand kann euch (ab)hoeren und ihr fuehrt ein Gespraech. Nach diesem Gespraech koennte einer von euch behaupten ihr haettet dies und jenes getan, ihr sagt aber das stimmt nicht. Somit steht es Aussage gegen Aussage, es gibt keine handfesten Beweise und das Gespraech bleibt (u.a. juristisch) unverwertbar.

Wenn ihr nun denkt “toll, ich benutze aber sowieso nen VPN/Socks/anderen Proxy” dann mag das zwar stimmen, aber vorallem auf den ICQ Servern werdet ihr dann den Nachweis finden, wann, mit wem, worueber ihr geschrieben habt. Interessant sind die Nutzungsbedingungen von ICQ:

You agree that by posting any material or information anywhere on the ICQ Services and Information you surrender your copyright and any other proprietary right in the posted material or information. You further agree that ICQ LLC. is entitled to use at its own discretion any of the posted material or information in any manner it deems fit, including, but not limited to, publishing the material or distributing it.

Aus: http://www.icq.com/legal/policy.html

Als ihr euch eine ICQ Nummer registriert habt, habt ihr auch diesen Bedingungen zugestimmt. 😉

Daher sollte das nichts neues sein und viele werden an dieser Stelle wieder sagen “wechselt zu Jabber” aber das ist ein anderes Thema, weiter gehts!

Die Ziele von OTR

- Encryption – Verschluesselung: Niemand kann die Nachrichten mitlesen

- Authentication – Beglaubigung: Man kann sich sicher sein, dass der Empfänger derjenige ist, für den man ihn hält.

- Deniability – Abstreitbarkeit: Verschlüsselte Nachrichten enthalten keine elektronische Signatur. Es ist also möglich, dass jemand Nachrichten nach einer Konversation so fälscht, dass sie von einem selbst zu stammen scheinen. Während eines Gespräches kann der Empfänger aber gewiss sein, dass die empfangenen Nachrichten authentisch und unverändert sind.

- Perfect forward secrecy – Folgenlosigkeit: Wenn man seinen privaten Schlüssel verloren hat, so hat dies keine Auswirkung auf die Kompromittierung bisher getätigter Gespräche.

Aus: http://de.wikipedia.org/wiki/Off-the-Record_Messaging

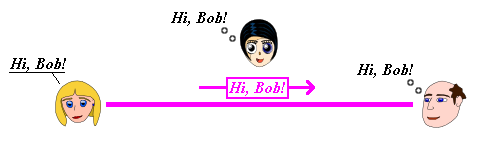

Nehmen wir diesmal ein Bilder Beispiel, damit ihr es euch am besten vorstellen koennt:

Wie man sehen kann, schreibt die Frau unseren – netten Herrn – namens “Bob” an, jede “dritte” Person koennte diesen Text nun mitlesen.

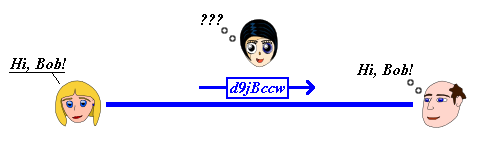

Nun entschließen sich beide OTR zu benutzen und haben sich auch authentifiziert (dazu spaeter mehr)

Wie man sehen kann, erhaelt die dritte Person einfach verschiedene Zeichen (naja Zahlen, Buchstaben) mit denen sie nichts anfangen kann – außer euch beiden weiß im moment niemand was ihr schreibt.

Wie kann ich OTR verwenden?

Inzwischen gibt es zum Glueck viele Clients, welche OTR als plugin (oder auch standardmaessig schon eingebaut) verfuegbar haben.

Der bekannteste (und beste Client dafuer :p) ist wohl Pidgin welcher fuer so gut wie jedes OS verfuegbar ist und meistens auch problemlos laeuft. Ich werde auch naeher darauf eingehen, moechte aber noch kurz auflisten mit welchen anderen Messenger Clients man OTR noch verwenden kann:

– Adium

– climm

– mcabber

– CenterIM

– Kopete

– Emerald Viewer, a Second Life Client

– OtRChat, an XMPP client for Android

– OTR plugin for pidgin

– OTR plugin for Miranda

– OTR plugin for Trillian

– OTR plugin for irssi, xchat, and weechat

– OTR plugin for Psi

(laut http://www.cypherpunks.ca/otr/software.php)

Doch auch beispielsweise QIP User sind nicht gestraft, da QIP eine Proxy unterstuetzung anbietet und diese Leute den OTR Proxy benutzen koennen. Etwas umstaendlich, aber moeglich.

Ich werd wie oben erwaehnt auf Pidgin weiter eingehen, damals war es standardmaessig als Plugin drin (zumindest war ich mir sicher), inzwischen muss es nachinstalliert werden:

Windows: http://www.cypherpunks.ca/otr/binaries/windows/pidgin-otr-3.2.0-1.exe

Linux:

Debian/Ubuntu/Linux Mint/..: # apt-get install pidgin-otr

Archlinux: pacman -S pidgin-otr

und Leute welche andere Distris benutzen koennen sich ihren Teil dabei denken – das Paket heißt einfach pidgin-otr und muss extra installiert werden.

Nach der Installation Pidgin starten -> Tools -> Plugins -> Haeckchen rein bei “Off-the-Record Messaging” und optional koennt ihr euch dann OTR so konfigurieren wie ihr es haben wollt, beispielsweise das “Private Gespraeche” nicht geloggt werden (empfiehlt sich falls der PC nicht euch gehoert oder ihr euer System nicht komplett verschluesselt habt, bringt aber auch Nachteile, wenn ihr nachlesen wollt was ihr letztens geschrieben habt, bleibt euch selbst ueberlassen), standardmaessig muss da nicht großartig etwas geaendert werden. Dann schließen und OTR sollte nun einsatzbereit sein.

OTR Sitzungen starten

Wenn ihr nun nach der Installation eine Person anschreibt, werdet ihr gleich merken, dass oben ein neuer “Tab” dazu gekommen ist, naemlich “OTR”. Gleich die erste Auswahl aus der Liste heißt “Start private conversation” und dort klickt ihr nun drauf. Wenn euer Partner ebenfalls OTR besitzt, erhaltet ihr die Nachricht:

“(09:05:57 PM) Private conversation with XXXXXX started. The privacy status of the current conversation is now: Unverified”

Sowas in der Art aufjedenfall – und rechts ueber eurem Textfeld wird nun stehen “Unverified” – dort klickt ihr nun drauf und klickt auf “authenticate buddy” – nun stehen euch drei Moeglichkeiten zur Verfuegung:

1) Frage & Antwort: Ihr schreibt eine Frage und eine Antwort rein, das billigste waere “1+1” und als Antwort “2”, der Partner gibt dann “2” ein (ein wenig bessere Fragen sollten euch einfallen).

2) Gemeinsam bekanntes Passwort: Du gibst ein “geheimes” Passwort ein und dein Partner muss exakt das gleiche geheime Passwort eingeben.

3) Manueller Fingerprint: Eine Methode bei der ihr Bestaetigen muesst, dass euer Fingerprint und der eures Partners stimmt. Danach auf “I have ..” umstellen und auf “Authenticate” klicken

Sollte einer der drei Methoden dann klappen (was sie in der Regel auch tun), dann erscheint rechts “Private” und der Hinweis:

“The privacy status of the current conversation is now: Private”

Nun ist eure Unterhaltung privat, verschluesselt und keiner kann sie mitlesen 🙂

Soviel dazu erstmal, ich hoff das Tutorial hat euch mehr oder weniger gefallen und ich konnte eventuell dem ein oder anderen weiterhelfen.

Mein Blog erhaelt wie letztes Jahr nun wieder Schnee und im naechsten Blogeintrag werd ich dann entweder endlich mit den Scene Interviews anfangen, was ich seit 10 Monaten vor habe, oder eine neue Tutorial Reihe ueber Linux anfangen oder irgendetwas ganz anderes bloggen ^^

Da heute ist ja schon der 1. Advent war, hoffe ich, dass ihr einen frohen ersten Advent hattet und wuensch euch morgen einen tollen Start in die neue Woche!

hallo ich mag katzen

Hmm, sollte aber jemand schon vorher mithören könnte er doch ganz einfach den Schlüssel der ja übertragen werden muss mitlesen oder?

Nein, da bevor man den anderen “authentifiziert” bereits eine verschluesselte Verbindung besteht.

wenn denn icq nun wirklich alles loggt, können sie doch auch den schlüsselaustausch loggen?

ich hatte eine zeit lang otr benutzt, wenn man verschlüsselte offline nachrichten erhält und sich zb mobil mit einem client ohne otr einloggt erhält man halt nur müll- ziemlich unschöne sache…

weiterhin sollte man bei jedem seiner clients den gleichen schlüssel wählen

OTR scheint die Diffie-Hellman Schlüsselübertragung zu benutzen, welche ja theoretisch geknackt werden könnte. Dies scheitert aber an der enormen Rechenleistung die man dafür bräuchte..

Die einzige Möglichkeit wäre wenn man eine MITM Attacke startet und die übertragenen Werte während des Schlüsselaustausches manipuliert, aber nur durch reines logging wird man da nicht weit kommen 🙂